Für den Enduser:

Für die IT:

Für den Enduser:

Für die IT:

Wenn sich ein Unternehmen nicht sicher ist, ob die im Betrieb verwendeten Apps eine Gefahr für das Unternehmen darstellen, muss es diese zumindest kontrollieren lassen – doch durch wen? mediaTest digital bietet eine Plattform die genau dies tut – Apps auf Gefahren und Risiken testen. Doch was geschieht mit den Daten? Diese werden über ein Portal an die Kunden weiter gegeben um diese mit dem eigenen App-Inventory abzugleichen. Händisch? Na klar, zumindest „noch“, denn eine Integration mit MobileIron mit Hilfe der API ist in Planung.

>> Weitere Informationen zu MTD

Eine bereits implementiere Lösung innerhalb von MobileIron ist AppThority, ein amerikanisches Unternehmen mit globalem Fokus – Infos unter appthority.com

Selbst einen Blick reinwerfen konnte ich noch nicht, doch falls sich jemand mit dem Thema Mobile Device Management beschäftigt und ihm Papier lieber als das digitale ist, der könnte ja den Versuch wagen sich dieses Buch zu bestellen und mal eine kleine Bewertung abzugeben. Hier mal ein Auszug aus der Beschreibung:

Aus dem Inhalt:

- Smartphones, Pads, Tablet-Computer

- Betriebssysteme mobiler Endgeräte

- Kommunikationsmöglichkeiten: GSM, UMTS, LTE, WLAN, Bluetooth, NFC, USB, Speicherkarten, Kamera

- Mobile Endgeräte und ihre Appstores

- ISO 27001 und Grundschutz

- Sicherheits- und Kontrollmaßnahmen

- Sicherheitsprobleme mobiler Endgeräte

- Unberechtigter Zugriff durch Verlust und/oder Diebstahl

- Schadsoftware, Phishing, Shoulder Surfing

- Schwachstellen drahtloser Kommunikation

- Inventarisierung, Incident & Problem Management

- Verteilung von Patches, Updates und Applikationssoftware

- Überprüfung der Compliance mit Sicherheitsrichtlinien

- Mobile Managementprotokolle

- Mobile Device Management über Client Apps

- Business Continuity: Business Impact Analysis, Präventive Maßnahmen, Reaktive Maßnahmen, Notfallübungen, Messung von Kennzahlen

- Management einer heterogenen mobilen Infrastruktur

- BYOD oder unternehmenseigene Geräte?

- Praxis: Auswahl eines MDM-Systems

- Evaluierung von MDM-Produkten

- Szenarien für den Einsatz der MDM-Lösung

- Richtlinien für mobiles Arbeiten

Die in den letzten Jahren zu beobachtende Evolution des Mobile Computing und der rasante Anstieg von mobilen Endgeräten wie Netbooks, Smartphones und Pad-Computer im Unternehmenseinsatz haben unsere Arbeitswelt und die IT-Infrastrukturen nachhaltig verändert. Mitarbeiter können orts- und zeitunabhängig auf Ressourcen im Unternehmensnetzwerk zugreifen, Geschäftsdaten abrufen oder E-Mails lesen. Leichter Zugriff von unterwegs mit den eigenen (BYOD: Bring Your Own Device) oder unternehmenseigenen mobilen Endgeräten auf Informationen und Ressourcen von Unternehmen steigert nachhaltig Produktivität und Motivation der Mitarbeiter. Der Einsatz mobiler Endgeräte erhöht jedoch die Risiken der Verletzung der Informationssicherheit signifikant und erfordert eine umfassende Integrationsstrategie.

In dem vorliegenden Werk wird zunächst die Hardware der in der Praxis am häufigsten verwendeten mobilen Endgeräte vorgestellt, anschließend werden die jeweiligen Betriebssysteme und ihre Abstammung diskutiert sowie einige Besonderheiten zu den Administrationsmöglichkeiten und Sicherheitsfunktionen festgehalten. Dazu zählt zum Beispiel die Unterscheidung zwischen dem eigentlichen Betriebssystem und den spezifischen Softwareänderungen durch die Netzbetreiber, dem sogenannten Branding. Weiter ist es für die Geräteverwaltung wichtig, die Versorgungsprozesse (Provisioning) mit Applikationssoftware – den Apps – und Updates oder Patches für die Betriebssysteme zu untersuchen.

Mobile Device Management ist natürlich auch ein Thema in den wichtigsten Sicherheitsstandards. Dazu werden in diesem Buch die entsprechenden Controls in der ISO 27001 und im Maßnahmen-Katalog des BSI-Grundschutzes betrachtet. Die Sicherstellung von Compliance und Business Continuity, die BYOD-Problematik sowie die verschiedenen Komponenten eines MDM-Systems sind weitere Schwerpunkte des Buches. Schließlich nennen die Autoren die für die Praxis relevanten Kriterien bei der Auswahl eines MDM-Systems und machen Vorschläge für Unternehmensrichtlinien, die Regeln für den Einsatz mobiler Endgeräte in Unternehmen definieren.

Bestellen könnt Ihr diese gebundene Ausgabe für 39,95€ bei Amazon, es sind noch 15 Stück auf Lager, doch weitere werden folgen, keine Sorge.

Mitarbeiter Max Mustermann lädt sich die mobilEcho Applikation aus dem Apple Appstore. Diese ist ja bekanntlich mit dem AppConnect SDK programmiert bzw. erweitert worden. Nach dem vollständigen Download öffnet sich die MobileIron Applikation Mobile@Work, in der sich Max erst einmal einloggen muss – denn der Admin hat eine Kennwortrichtlinie vergeben. Nun werden alle von der VSP (MobileIron Server) konfigurierten Settings auf dem Gerät übernommen und der mobilEcho App zugetragen. Das gleiche Spiel passiert jetzt übrigens auch noch mit der Office² App. Nach dem erfolgreichem Start der App und dem empfangen der Settings hat hat die mobilEcho App schon die gesamte Konfiguration eingetragen, somit muss der User keine Eingaben mehr vornehmen, außer ggf. ein Kennwort eingeben. Ab sofort bekommt er Zugriff auf seine Netzlaufwerke (Ganz gleich ob via DFS, Sharepoint, CIFs – whatever supportet wird). Öffnet man nun eine Datei, werden Sicherheitsfeatures wie z.B. das deaktivierte Copy&Paste, Drucken oder ein reglementiertes Öffnen-In, sichtbar. Der Administrator hat beim Öffnen-In noch ein kleines Wörtchen mitzureden, kann quasi entscheiden in welchen Apps der User sein Dokument öffnen kann. Möchte man nun zum Beispiel eine DOC-Datei bearbeiten, so öffnet man sie in Office², nimmt seine Änderungen vor und kann dann wieder diese in mobileEcho öffnen und somit auch auf dem Server speichern.

Es ist also sichergestellt dass der Enduser nach dem Download der AppConenct Apps keine großen bzw. gar keine Konfigurationen vornehmen muss, dass sensible Unternehmensdaten nicht das mobile Endgerät (z.B. via Dropbox) verlassen und der Datentraffic über einen sicheren Kanal (AppTunnel) kommuniziert wird.

Sollten jetzt immer noch Fragen auftauchen oder bestimmtes nicht klar sein, so könnt Ihr gerne einen Kommentar hinterlassen, es wird sich schon jemand melden, versprochen ;-)

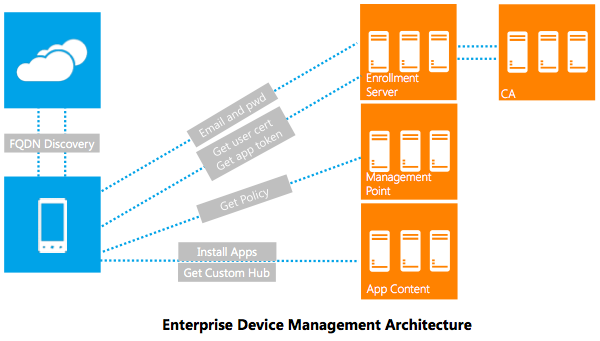

Am 7. Januar 2013 hatte Microsoft in seinem Windows Phone 8 Blog zum ersten Mal zum MDM Protokoll geschrieben und auch die offizielle Dokumentation unter Enterprise Device Management Protocol for Windows Phone 8 online gestellt. Auch wurde parallel eine Windows Phone 8 für Unternehmen Seite eingerichtet, doch wie weit ist Microsoft wirklich mit seinem mobile enterprise Gerät und wie ausgereift ist das Mobile Device Management Protokoll wirklich?

Zum Anfang würde ich gerne alle erwähnenswerten verfügbaren Features auflisten:

Ok, das sind also die Features die sich aktuelle via MDM steuern, erzwingen oder auf das Geräte bringen lassen. Doch was funktioniert nicht, wünscht sich aber aktuell jeder?

Der erste Eindruck? Das WP8 MDM ist aktuell noch am Anfang – zwar bringt es schon einiges mit sich, doch wenn man sich das gesamte Spektrum an Windows Mobile 6.5 oder Android/iOS Features anschaut, dann haben wir aktuell noch nicht mal 25% aller Funktionen implementiert.

Ich wollte noch auf das Problem mit den Sync-Intervall eingehen, richtig!

Problem #1: Die Kommunikation zwischen einem WP8 Gerät und der Mobile Device Management Lösung ist noch ein wenig Buggy. Im Klartext: Teilweise werden Abfragen nicht beantwortet, somit kommt es zu einem Stopp im Datenaustausch. Das WP8 Device wird also plötzlich nicht mehr als aktiv angezeigt. Dies kann mehrere Gründe haben, der häufigste ist jedoch, dass im Standby der Wlan-Zugriff ebenso schlafen geht und der MDM-Client teilweise nicht kommunizieren möchte (Sollte jedoch mit WP 8.1 behoben sein).

Problem #2: Der Sync-Intervall lässt sich zB. bei MobileIron auf 15 – 240 Minuten einstellen. Doch was wenn man irgendwann feststellt, dass der gewählte Intervall vlt. doch zu kurz oder aber zu lang ist? Leider Pech gehabt, denn Microsoft lässt es nicht zu, dass ein Sync-Intervall nachträglich noch verändert werden kann. Bedeutet also im Detail: Ein Sync-Intervall ist bei der ersten Konfiguration fest implementiert und kann nur dann geändert werden, wenn das Gerät aus dem System entfernt und wieder neu ausgerollt wird – im schlimmsten Fall muss es sogar gewiped werden.

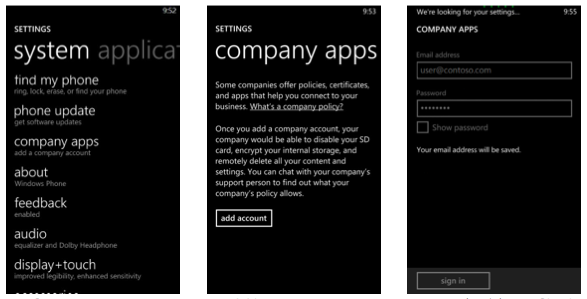

Provisionierung / Registrierung

Ähnlich wie bei iOS braucht das MDM von Microsoft eigentlich keinen Client sondern Bedarf einer einfachen Provisionierung über den internen Mechanismus unter Einstellungen > System > Firmen-Apps. Beim Hinzufügen eines Kontos müssen die AD-Credentials eingegeben und durch einige weitere Attribute ergänzt werden. Ist dies erfolgreich geschehen, so ist das Windows Phone 8 Gerät mit dem MDM verbunden und kann weitere Einstellungen wie zB. für Exchange Active Sync empfangen.

Fazit

Wie ich es oben schon erwähnt hatte, natürlich sind wir hier Welten von Windows Phone 7 und 7.5 weg, doch im Bezug auf andere Mitbewerber ist Microsoft hier wirklich noch in den Kinderschuhen und könnte sich mal hier und da eine Scheibe von abschneiden. Entscheidet man sich jedoch aus strategischen oder aber Kostengründen für das Windows Phone 8, so kann man hier mit qualifizierter Beratung auch zu einem guten Ergebnis kommen.

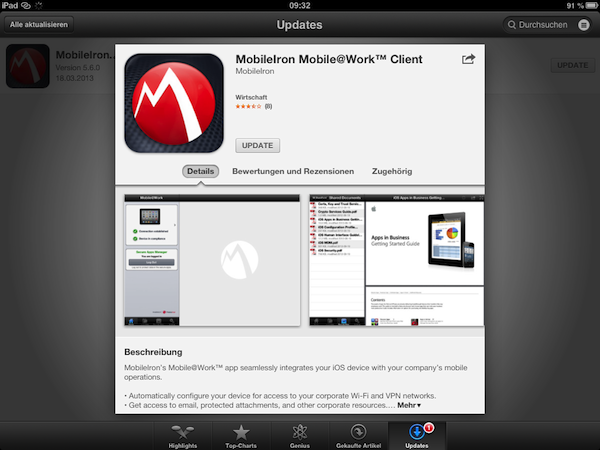

MobileIron hat für seine MDM, MAM und MCM Plattform den Client für das iPhone, iPad und natürlich auch den iPod aktualisiert. Zu erwähnen sei, dass einige Funktionen schon die Vorbereitung auf die VSP Version 5.6 sind, welche voraussichtlich Anfang April erscheinen wird. Das Update beinhaltet folgende Verbesserungen:

Das App-Update sollte, wie gewohnt, durch den AppStore angeboten werden, oder aber händisch über den direkten Link bezogen werden.

Wer das Thema MDM immer noch nicht verstanden hat oder sich relativ unsicher ist, worauf alles zu achten ist und wie mit diversen sicherheitsrelevanten Informationen umzugehen ist, beschreibt der BSI, oder eher gesagt die Allianz für Cyber-Sicherheit, in seinem aktuellem Dokument zum Thema Mobile Device Management unter diesem Link.

Nachdem der BB10 Launch nun vorbei ist und die Presse etwas ruhiger wurde, gibt es zwar auch ein Announcement zum Thema BlackBerry, aber eher von einem anderem Hersteller – MobileIron. Dieser hat nun angekündigt, dass ab sofort alle BlackBerry 10 Geräte unterstützt werden und das ohne BlackBerry Server. Diese Funktionen stehen allen Kunden bereit:

Weitere Informationen erhaltet Ihr auf der MobileIron.com Webseite.

Mobil produktiv zu sein und nicht mehr ins Büro zu müssen um etwas zu erledigen ist ja eigentlich schon Standard, zumindest für die meisten von uns. Doch wie wir an die Daten kommen und vor allem wie umständlich oder aber einfach etwas ist, liegt meist nicht in unseren Händen. Geht es um Daten, die per Browser zugänglich sind, die sich aber wiederum im Unternehmensnetzwerk befinden, ist meist nur der Weg über ein VPN möglich. Da nicht jede Company ein VPN für mobile Endgeräte bereitstellt, hat MobileIron – Leader für mobile Lösungen – genau dieses Problem beseitigt und das Produkt Web@Work entwickelt.

Welche Möglichkeiten bietet Web@Work?

Mit dem secure Browser namens Web@Work besteht die Möglichkeit auf interne Ressourcen via Browser zuzugreifen. Seien es WebInhalte oder mobile Applikationen die im Browser aufrufbar sind. Der Clou dahinter: Obwohl man sich nicht im Unternehmens-Wlan befindet hat man den Zugang zu den Daten die im Rechenzentrum abgesichert sind.

Wie funktioniert Web@Work?

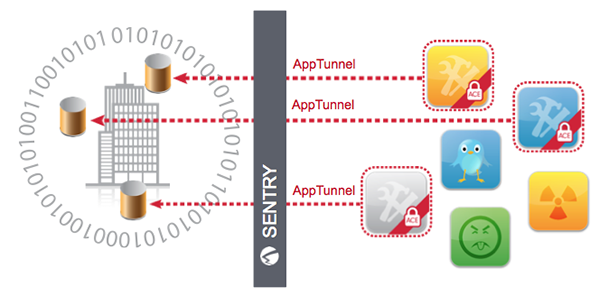

Der Browser nutzt die Technologie AppTunneling (Bestandteil von MobileIron AppConnect), welche als eine Art Gateway fungiert und den Traffic via SSL verschlüsselt (Siehe Grafik). Der Administrator hat hiermit auch noch zusätzlich die Möglichkeit den Zugang zum Web@Work Browser zu sperren, dies sogar auch automatisch mit Hilfe einer Policy-Engine. Alle Daten innerhalb dieser App sind verschlüsselt und können nicht nach außen gelangen. Egal ob Print, Copy&Paste oder das speichern von Lesezeichen – all diese Features sind über die VSP reglementierbar.

Funktionsübersicht:

Die folgenden Funktionen werden von Web@Work bereitgestellt und sorgen für ein hohes Maß an mobile security.

Der Browser wird in den nächsten Wochen online gehen (zunächst jedoch nur für iOS) und kann durch einen zertifizierten MobileIron-Partner lizenziert werden. Sollten Sie auf der Suche nach einem MobileIron Partner sein, so helfen wir gerne weiter.

MDM – Mobile Device Management

MDM beschreibt die zentrale Verwaltung mobiler Endgeräte wie Smartphones, Tablets oder Notebooks. Ziel dessen ist es herstellerunabhängig alle gängigen Plattformen zu unterstützen und für den Administrator eine Oberfläche zu schaffen, die eine einheitliche Administration erlaubt. Neben der Verwaltung hat das Thema Sicherheit (mobile security management) höchste Priorität. Mit Hilfe von Regeln wird dem Benutzer je nach Verhalten eine Einstellung für z.B: das VPN, WiFi, Exchange oder aber auch eine App zugewiesen oder aber bei der Verletzung von Richtlinien diese wieder entzogen (User in die Quarantäne versetzen). Policies für das Kennwort oder die Nutzung bestimmter Dienste stellen sicher, dass die Daten auf den mobilen Endgeräten nicht in falsche Hände geraten.

MAM – Mobile Application Management

Apps stehen hier ganz im Vordergrund und möchten auch verwaltet und abgesichert werden. Auch wie beim MDM gibt es Policies/Richtlinien die einem User die Nutzung einer App nur dann erlauben, wenn er sich an die internen Unternehmensregeln hält. Neben der Nutzung der Apps, sollte auch der Weg der Daten nicht unterschätzt werden. Angefangen bei den lokal verfügbaren Daten, welche das Gerät nicht verlassen sollten und nur innerhalb der eigenen Container zu öffnen sind, bis hin zum Datentraffic, der nur abgesichert über einen App-Tunnel den Weg in das eigene Firmennetzwerk findet. Somit sind die Daten zu jeder Zeit, egal ob am Gerät, auf dem Weg dahin oder aber in der Firma verschlüsselt und vor fremden Zugriffen geschützt. Zusätzlich bietet das Thema Mobile Application Management auch eine Methode um Apps mit Hilfe eigener SDKs oder der Wrapping-Technologie für einen Rollout zu vereinfachen. Im Detail bedeutet es, dass der Endbenutzer keine Servernamen, individuelle Einstellungen oder Benutzerdaten eingeben muss und die App automatisch konfiguriert wird, so dass die Unternehmensdaten binnen Sekunden zugriffsbereit sind.

MCM – Mobile Content Management

Das Thema Mobile Content Management hat – wie der Name es schon sagt – mit der Zustellung von Content zum mobilen Endgerät zu tun. Hier liegen 2 Kernpunkte im Fokus: Der Weg der Daten vom Unternehmensserver bis zum Endgerät und die sichere Aufbewahrung der Daten auf dem Smartphone oder Tablet. Ersteres hat etwas mit dem Übertragungsweg bzw. der Verschlüsselung wie HTTPS/SSL zu tun und der zweite Punkt befasst sich mit der DLP (Date Loss Prevention), so dass Dateien die auf dem Endgerät landen, nicht in anderen Apps geöffnet und z.B. über öffentliche Speicherdienste verteilt werden können.

Hinweis: Bitte bedenkt, diese Begriffserklärung ist nur grob und High-level-Ebene. Man könnte dazu ganze Whitepaper verfassen oder sogar eine Diksussionsplattform aufbauen, ich möchte hier nur denen, die sich unklar sind welcher Begriff was bedeutet kurz aufzeigen womit sich diese Themen befassen.